Note: this content is only available in Spanish.

Switches gestionables para convertir una planta con red plana en una planta con una red segura

Nuestro compañero Esteban García, responsable del área de Automatización Industrial de Grupo Elektra, nos trae hoy una interesante propuesta de la optimización de red de planta industrial. Conoce las ventajas y el método paso a paso de sustituir un switch convencional por un switch gestionable.

Cómo convertir una red plana en una planta con una red segura

En este artículo te contamos cómo partiendo de una red plana podemos llegar a una red segura teniendo en cuenta la ISO 62443. Además te mostraremos paso a paso lo que aporta cada implementación que hagamos.

El punto de partida es una instalación plana donde poco a poco han ido apareciendo diferentes necesidades en la red de informática (IT) y no está separada la parte operacional (OT).

Índice

- Cómo convertir una red plana en una planta con una red segura

- 1. Los problemas de una red plana

- 2. ¿Qué es un switch gestionable?

- 3. Más funciones de los switches gestionables además de las VLAN

- 4. Las ventajas de crear anillos con un switch gestionable

- 5. Ciberseguridad: routers con firewalls

- 6. Permisos y restricciones

- 7. Normativa de ciberseguridad, expansión de red y acceso remoto seguro

- 8. Optimiza la eficacia y la seguridad de tu planta con switches de la mejor calidad

1. Los problemas de una red plana

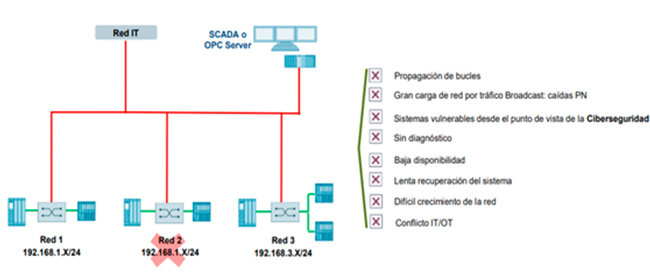

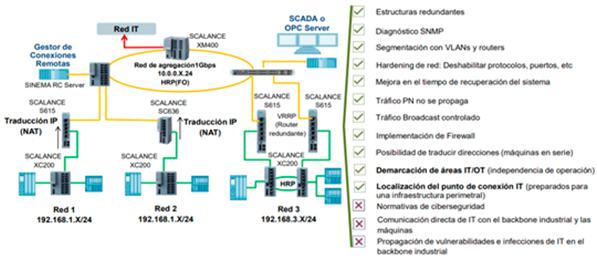

En la Figura 1 Red1, Red2, Red3 simbolizan celdas de producción. Estas celdas no necesariamente están compuestas por un solo switch, sino que pueden ser redes locales más complejas.

En esta planta hay diferentes celdas de producción donde la progresiva implementación de una serie de máquinas seriadas provoca problemas, ya que los nuevos equipos disponen de la misma IP de serie, lo que crea conflictos de comunicación entre los equipos.

Además, como es una red que puede haber ido creciendo por tramos o áreas lo largo del tiempo, puede que se hayan ido creado bucles.

Con este diseño no tenemos diagnóstico de red, su baja disponibilidad nos impide controlar posibles anillos. Tampoco podemos calibrar la calidad del servicio, la propagación del tráfico entre todos los dispositivos sin discriminación, etc.

La respuesta a este problema a nivel de máquina es sustituir los switches convencionales y optar por la integración en el sistema de un switch gestionable.

2. ¿Qué es un switch gestionable?

Un switch gestionable es una clase de switch que es capaz de gestionar un LAN (Local Area Network) pero que por sus capacidades funcionales y de configuración puede crear VLAN (Virtual Local Area Network).

Gracias a que se puede configurar en detalle la red a nivel de capa L2 podemos agrupar múltiples dispositivos a nivel lógico en grupos más pequeños, con el fin de priorizar el tráfico, e incluso aislar estos dispositivos para que no se comuniquen con otros equipos conectados al mismo switch o en la misma LAN.

El principal cometido de una VLAN es la reducción de tráfico innecesario que compromete el buen desempeño de la red, de manera que tengamos las agrupaciones lógicas de los equipos conectados comunicándose dentro de sus áreas, pero sin colisionar con la información de las otras áreas.

3. Más funciones de los switches gestionables además de las VLAN

3.1 Link Aggregation

Consiste en la unión de dos o más conexiones físicas de un switch con el propósito de que, a nivel lógico, se convierta en un solo enlace de mayor velocidad de transmisión de datos.

3.2 QoS (Quality of Service)

Esta es una de las características en redes más importantes, ya que sirve para priorizar ciertos tipos de tráfico, asegurando que el ancho de banda disponible será mucho mejor aprovechado.

A pesar de que los switches no gestionables cuentan con configuraciones QoS por defecto, estas no pueden ser modificadas y son con un propósito estándar. Con los switches gestionables, por el contrario, podemos ajustar las configuraciones como queramos, creando y administrando todas las reglas que vayamos a necesitar para asegurar el servicio en nuestra instalación.

3.3 SNMP (Simple Network Management Protocol)

Este protocolo está considerado como el estándar para la gestión y monitoreo de redes. Permite que tanto el estado actual como el desempeño se monitoreen sin la necesidad de acceder al switch físicamente. La ventaja de esto es que cualquier inconveniente que se presente puede ser detectado y resuelto en forma remota, y podemos montar un sistema de monitorización para tener todo bajo control.

3.4 Port Mirroring

El Port Mirroring es una de las características más útiles de los switches gestionables, ya que nos ayuda a detectar problemas con la red. Se trata de capturar tráfico proveniente de uno o más puertos del switch para que posteriormente se comparta a un puerto del propio switch, configurado especialmente para el Port Mirroring.

Mediante programas como Wireshark podemos analizar el tráfico y en gran medida identificar y solucionar un problema de este tipo en caso de haberlo. Además, en muchos casos evitarás la necesidad de dejar la red inutilizada o con rendimiento reducido durante la intervención.

4. Las ventajas de crear anillos con un switch gestionable

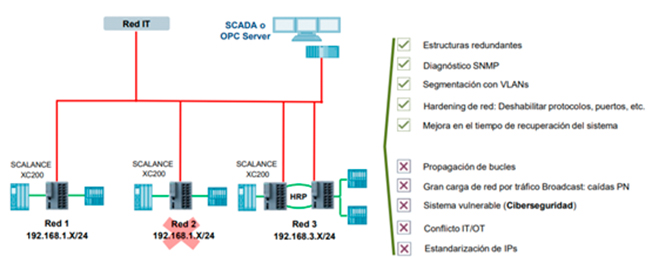

Gracias a la implementación de los switches redundantes en aquellas zonas que lo necesitemos (por ejemplo en pequeñas zonas a pie de máquina para recoger señales de un par de sensores o dispositivos que comuniquen en la red podría seguir siendo valido un switch no gestionable) hemos resuelto parte de los problemas que tenía nuestra red, como podemos ver la Figura 2.

Otra ventaja de los switches gestionables es que nos permite crear estructuras de red (tanto lineales como en estrella) y crear anillos, es decir, estructuras redundantes que nos aseguran la continuidad de servicio en el caso de que haya una caída de un equipo o que se rompa la red por algún motivo, restableciendo el servicio en un tiempo determinado. En el ejemplo de la Figura 2 (estructura en HRP) el switch gestionable nos permite restablecer el sistema en tiempos de 200 milisegundos tras la caída de uno de los switches.

5. Ciberseguridad: routers con firewalls

Como se ha comentado anteriormente, el tráfico de comunicación de cada celda de producción lo hemos contenido en dichas celdas gracias a la creación de las distintas VLANs. También hemos deshabilitado protocolos no seguros como el TLS, HTTP, etc., de manera que evitamos que puedan ser usados para acceder a nuestros datos o interceptar nuestras comunicaciones por personal o aplicaciones no autorizadas.

No obstante, aún tenemos ciertas vulnerabilidades y problemas que no hemos resuelto, como se puede ver en la figura 2, por lo que el siguiente paso o evolución en el diseño de nuestro sistema seguro de acuerdo a la ISO 62443 son los routers y los routers con firewalls.

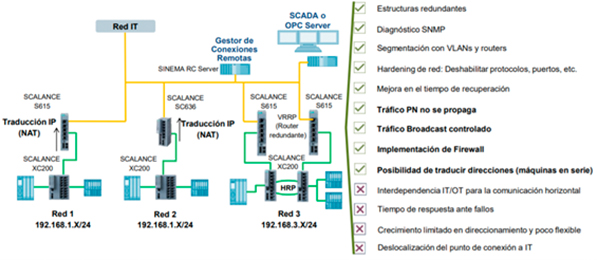

En este momento los equipos que vamos a utilizar ya son capaces de trabajar en la capa 3-4 (capa física) de comunicación OSI, a diferencia de los anteriores, que trabajaban en la capa 2 (enlace de datos). Esto nos va a permitir de entrada separar la parte de IT de la planta de la parte OT, de manera que la red informática de la planta este separada de la red de operación. Esta separación se logra mediante la implementación de firewalls.

De esta forma ya podemos utilizar máquinas seriadas en las diferentes celdas de producción, ya que el protocolo NAT (Network Address Translation) se encargará de la traducción del rango de las IPs, por lo que no habrá duplicidad de IPs aunque sean máquinas seriadas con la misma IP configurada de fábrica.

Adicionalmente en nuestra arquitectura podemos añadir un router virtual redundante VRRP, que consiste en dos o más routers configurados como un único router, para que en caso de la caída de uno de ellos los otros sigan dando el mismo servicio en tiempo real sin tener retardo en levantar el sistema.

Por aclarar un poco el concepto de firewall y su diferencia con un router, diremos que un router es un dispositivo de conexión en la red que sirve para encontrar la ruta más corta para entregar los paquetes de datos, de tal manera que su principal propósito es conectar diferentes redes de manera simultánea. Funciona en la capa 2 y capa 3, pero no incluye filtrado, por lo tanto, no protege la red ante amenazas, aunque comparta la conexión a Internet entre las redes y los equipos.

Un firewall se puede instalar por medio de software o hardware. En este caso estamos hablando de hardware, de un router que además implementa una política de control de acceso entre las dos redes que une. Es decir, todos los paquetes de datos que pasan a través del firewall en ambos sentidos son verificados para permitir o no su paso. El firewall funciona en la capa 3, al igual que el router, pero a diferencia de este cifra los datos antes de su transmisión, con lo que protege eficazmente la red ante amenazas.

Otra de las mejoras que se pueden ver en la Figura 3 tiene que ver con el medio: se han añadido líneas de fibra óptica no solamente por la distancia sino porque es inmune a los efectos de interferencias electromagnéticas.

Una recomendación a tener en cuenta en planta es contar con la posible existencia o implementación de sistemas de conexión remota para IT. Por ejemplo la inclusión de un router 4G o 5G para telemantenimiento, ya que permitirían el acceso a nuestras máquinas para realizar esta tarea saltándose el firewall que hemos diseñado en este paso.

6. Permisos y restricciones

Ahora que ya tenemos un sistema seguro y estable, hemos de plantearnos la conexión con la red IT a través de unos equipos que nos permitan crear accesos o túneles seguros. Para eso están las VPNs (Virtual Private Network), que impiden que se rastreen las conexiones entre los diferentes componentes de nuestro sistema.

Por otro lado, hemos añadido un gestor de conexiones remotas para gestionar los permisos de manera individualizada a nivel de MAC, IP, etc., para establecer bajo qué condiciones y a qué equipos se da permiso desde las peticiones que pueden llegar de la parte IT.

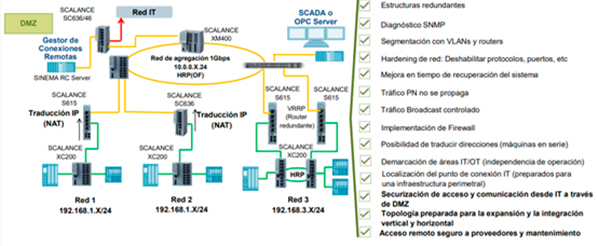

7. Normativa de ciberseguridad, expansión de red y acceso remoto seguro

Como podemos ver en la Figura 4 ya solo nos quedan tres problemas que resolver para convertir nuestra planta plana original en una planta más eficiente y segura:

- Cumplir normativa Ciberseguridad

- Acceso directo de la red IT al backbone OT

- Evitar la propagación de amenazas IT en el Backbone industrial

Mediante la implementación de una zona desmilitarizada, denominada DMZ, y la implementación de un firewall entre la red IT y el backbone industrial, habremos cumplido nuestro objetivo de tener una instalación teniendo en cuenta la norma IEC 62443.

Esta zona DMZ consiste en una pequeña red de comunicación entre la red industrial OT y la red IT, que permita el intercambio de información entre ambas mediante un firewall.

Por ejemplo, esta zona DMZ puede contener el gestor de conexiones remotas y aquellos servicios que queremos que sean accesibles desde la red IT, por ejemplo, datos de PLC, consumos de un variador, variables de producción, etc., de manera que las consultas nunca irían contra nuestras máquinas directamente, sino que la consulta se hace en esta zona… y viceversa: los equipos no entregan información al exterior sino a esta zona DMZ.

8. Optimiza la eficacia y la seguridad de tu planta con switches de la mejor calidad

En Grupo Elektra contamos con los productos idóneos para convertir una planta con red plana en una planta con una red segura. Aquí tienes una muestra de ellos. No dudes en solicitar asesoramiento en los puntos de venta de Grupo Elektra. Y recuerda que también puedes comprar directamente online en nuestra web de clientes.